Zidentyfikowali składnik jadu osy, który zmienia karaczany w zombi

8 lutego 2018, 13:10Po użądleniu przez osę szmaragdową (Ampulex compressa) karaluchy amerykańskie tracą kontrolę nad swoim zachowaniem i stają się inkubatorami dla jaj owada oraz pokarmem dla wylęgających się z nich larw. Naukowcy odkryli w jadzie A. compressa nową rodzinę peptydów, która odpowiada za przejęcie kontroli. Wg nich, może ona pomóc w opracowaniu nowych leków na parkinsona.

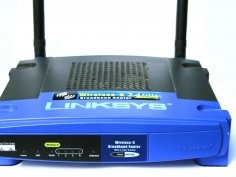

Miliony ruterów narażone na atak

22 grudnia 2014, 12:27Ponad 12 milionów ruterów firm Linksys, D-Link, Edimax, Huawei, TP-Link, ZTE i ZyxEL jest narażonych na atak hakerski. Winny jest błąd w oprogramowaniu RomPager.

Adobe poprawia 36 dziur we Flash Playerze

21 czerwca 2016, 10:25Adobe opublikowało nową wersję Flash Playera, w której załatało 36 dziur, w tym jedną typu zero-day, która jest aktywnie wykorzystywana przez cyberprzestępców. Zarówno ta dziura, jak i 34 inne pozwalały na wykonanie dowolnego kodu i przejęcie kontroli nad zaatakowaną maszyną

Broniąc kolegi będą szkodzić Microsoftowi

6 lipca 2010, 11:44Grupa anonimowych specjalistów ds. bezpieczeństwa opublikowała szczegóły znalezionej przez siebie dziury. Zrobili to, jak mówią, w proteście przeciwko temu, jak Microsoft potraktował ich kolegę.

Dziura zero-day w Internet Explorerze

24 kwietnia 2018, 10:04Jedna z firm sprzedających oprogramowanie wirusowe, Qihoo 360, informuje o znalezieniu w Internet Explorerze dziury typu zero-day. Luka jest aktywnie wykorzystywana przez cyberprzestępców i dotychczas nie doczekała się poprawki

Microsoft krytykuje Google'a

13 stycznia 2015, 10:06Microsoft krytykuje Google'a za nieodpowiedzialne ujawnienie szczegółów dziury w Windows 8.1 i publikację kodu atakującego tę dziurę. Redmond prosił Google'a o wstrzymanie się z informowaniem o dziurze, gdyż przygotował poprawkę, która zostanie opublikowana w ramach styczniowego Patch Tuesday

Atak na portal Gazeta.pl

1 grudnia 2006, 16:00Portal Gazeta.pl stał się celem ataku typu DoS. Wczoraj (30 listopada) o godzinie 19 administratorzy Gazety zauważyli, że z portalem jednocześnie próbuje połączyć się 80 tysięcy komputerów.

Poprawki dla Windows, Secure Boot oraz Internet Explorera

14 lipca 2016, 09:06Microsoft opublikował 10 biuletynów bezpieczeństwa dla Edge'a, Internet Explorera, Windows, MS Office oraz Secure Boot. W sumie poprawiono 49 błędów, w tym 2 dziury typu zero-day.

Nietypowy wyrok ułatwi walkę z botnetami

8 września 2010, 16:31Sąd Okręgowy dla Wschodniej Virginii wydał wyjątkowy wyrok, który powinien znacznie ułatwić walkę z botnetami. Na podstawie orzeczenia sądu Microsoft stał się właścicielem 276 domen używanych przez cyberprzestępców, którzy stworzyli botnet Waledac. Domeny te były wykorzystywane do kontrolowania botnetu.

Nowe szczegóły ze śledztwa ws. śmiertelnego potrącenia przez samochód autonomiczny

25 czerwca 2018, 12:48Śledczy zajmujący się śmiertelnym wypadkiem z udziałem autonomicznego pojazdu Ubera ujawnili, że siedząca za kierownicą Rafaela Vasquez w chwili wypadku oglądała program telewizyjny na swoim smartfonie. Obecnie śledczy uważają, że Uber prawdopodobnie nie jest winnym wypadku. Vazquez może zostać postawiony zarzut zabójstwa.